前言

Bulletproofs,又一个有意思的零知识证明算法,相信读者已经很熟悉它了。和zk-snark相比,它不需要可信设置;和zk-stark算法相比,它具有较小的proofsize。根据论文,它有两个方面的应用:1.用于rangeproof;2.用于一般算术电路的零知识证明。下面,让我们先看一下Bulletproofs是如何高效的实现第一点。

Rangeproof

1.?预备知识

aL:表示向量{a1,a2……an}

2n:表示向量{20,21…2n-1}

<a,b>:表示向量内积∑ai*bi,结果是一个值

aob:向量对应位相乘,{a1*b1……an*bn},结果是一个向量

2.?证明

Alice想要证明

v?

=>则,需要证明一个relation得成立,如下所示:

{:V=grhv^v?}

public-x??????????witness-wrelation-R

即,对于公开信息x,Alice有隐私信息w,使得关系R成立。

令aL为金额v的在范围内的二进制形式,则aL={a1,a2……an}?{0,1}n,且满足<aL,2n>=v。因此,证明者需要证明以下几个等式相等:

中国联通发布基于区块链技术的可信频谱共享方案:9月30日消息,近日,由中国联通、中兴通讯、北京交通大学三方联合发布了业内首个基于区块链技术的共建共享下可信频谱共享方案。该方案在河南联通5G商用网络中进行了可行性与有效性试点验证,通过与现网数据对接,完成了业内首个现网示范应用。同时,中国联通中兴通讯北交大共建共享区块链联合创新实验室正式揭牌。(证券时报e公司)[2020/9/30]

V=grhv????(1)

<aL,2n>=v???(2)

aLoaR=0n??(3)

aR=aL-1n???(4)

等式(1)确保了承诺V和金额v的绑定关系,等式(2)确保了v的范围,等式(3)(4)确保了a

L元素只属于{0,1}。等式(2)/(3)/(4)总共包含了2n+1个约束,其中公式(2)1个,公式(3)(4)各n个。接下来,为了效率,我们需要把2n+1个约束转换成1个约束。

3.?2n+1个约束转换成1个约束

=>预备:从Zp中任意选择一个数y,则b=0n是等式<b,yn>=0成立的充分条件;因为当b!=0n,等式成立的概率仅有n/p,p是有限域,远大于n。因此,如果有<b,yn>=0,那么验证者愿意相信b!=0n。

利用这个理论,我们把等式(2)/(3)/(4)做以下转换:

TokenBetter Global已成功研发矿池跨链技术:据官方消息,TokenBetter Global经过数月的潜心研发,已成功研发矿池跨链技术,未来会支持150+主流币种的挖矿,实现算力多挖的功能,为用户谋取福利的初心。

TokenBetter成立于2018年12月,总部位于美国,在新加坡、中国、中国香港均设有运营中心,是一家独立的全球性的数字资产国际站,目前已拥有美国、加拿大等多国金融牌照。自品牌升级以来,平台获得了14家知名机构5000万美金的战略投资,与巴拿马银行Deltec Bank达成战略合作,现已入驻DVP去中心化漏洞平台。[2020/8/29]

1.验证者随机选取一个数y发送给证明者;

2.证明者要证明:

<aL,2n>=v(5)

<aL,aRoyn>=0???????(6)

<aL-1n-aR,yn>=0???(7)

同理,等式(5)确保了v的范围,等式(6)(7)确保了a

L元素只属于{0,1}。此时2n+1个约束转换成3个约束,接下来,还需要做进一步的处理:

1.验证者随机选取一个数z发送给证明者:

2.证明者利用z对公式(5)(6)(7)进行线性组合,得到如下公式:

z2*<aL,2n>+z*<aL-1n-aR,yn>+<aL,aRoyn>=z2*v???(8)

动态 | 新大陆联手迅雷等企业运用区块链技术驰援疫情防控工作:台海网发文称,自疫情发生以来,新技术在公共医疗领域的应用快速升级。新大陆联手迅雷等企业一起运用区块链技术驰援疫情防控工作。新大陆有关人士透露,“我们结合‘马尾指挥部’APP,推出‘疫情防控数据管控区块链系统’,利用区块链中分布式、不可篡改等诸多特性,通过采集各级政府公开疫情信息与应对措施信息、各地舆情信息与患者画像数据上链存证,实现了数据追踪溯源和全生命周期的管理,有助于为政府等机构的疫情防控各项决策和部署,提供精准的数据支撑和技术支持。”[2020/2/7]

至此,我们已经把2n+1个约束转换成1个约束。下面我们对公式(8)做进一步的优化,把三个点积优化成1个点积

4.?三个点积优化成1个点积

=>z2*<aL,2n>+z*?<aL-1n-aR,yn>+<aL,aRoyn>=z2*v

=><aL,z2*2n>+<aL,z*yn>-<z*1n,yn>-<z*aR,yn>+<aL,aRoyn>=z2*v

=><aL,aRoyn+z*yn+z2*2n>-<z*1n,yn>+<z*1n,ynoaR>=z2*v

=><aL,aRoyn+z*1noyn+z2*2n>-<z*1n,yn+ynoaR>=z2*v

声音 | 原人民日报社副总编辑:融合创新赋能新经济 积极运用大数据挖掘和区块链等新技术:据人民网消息,11月23日,在2019一带一路新经济新动能全球产业融合发展峰会上 ,第十三届全国人民代表大会社会建设委员会委员、原人民日报社副总编辑谢国明发表讲话,对产业融合和变革创新如何抓住机遇,应对挑战,继续发挥各自优势的问题,提出两点建议称,第一要坚持技术引领,探索中国路径。主流媒体和行业头部企业,应当发挥技术创新的引领作用,强化技术支撑,积极运用大数据挖掘、信息可视化、云计算、人工智能、区块链等新技术,融入产品研发全过程各环节,让产业生产搭上技术创新的快车,探索具有中国特色的切实可行的产业融合路径和方案。第二要聚焦融合升级、实现高质量发展。[2019/11/24]

=><aL,(aR+z*1n)oyn+z2*2n>-?<z*1n,yn+ynoaR>=z2*v

=><aL,(aR+z*1n)oyn+z2*2n>-?<z*1n,(aR+z*1n)oyn+z2*2n-z*1n*yn+yn-z2*2n>?=?z2*v

=>?<aL-z*1n,(aR+z*1n)oyn+z2*2n>-<z*1n,-z*1n*yn+yn-z2*2n>=?z2*v

=>?<aL-z*1n,(aR+z*1n)oyn+z2*2n>=z2*v+<z*1n,-z*1n*yn+yn-z2*2n>

声音 | 美西维吉尼亚州选举主管:计划在总统选举中再次利用区块链技术投票:据LongHash消息,美国西维吉尼亚州州务卿办公室选举主管Donald Kersey就该州在2018年中期选举中利用区块链平台进行投票一事发表评论称,他对此次选举感到满意, 但同时此举也遭到了强烈的反对,批评人士称这是“一个糟糕透顶的主意”,还有人将矛头指向提供技术支持的初创企业Voatz。其中一个意见是“无法确保移动设备的安全”,Kersey对此表示赞同。虽然官方称可检查手机是否安装恶意软件,可这毕竟不是万全之策。Voatz因此也一直在完善。另外,还有人认为Voatz拥有太多控制权,但Kersey认为Voatz本身没有直接访问服务器的权限。 Kersey也承认区块链技术存在局限性,但是他表示:“理想情况下,我们不在任何地方储存电子选票,而是把选票全部写在纸上。但是当只有7%的海外军人参与投票时,你不能只是干等一个理想的解决方案。最终,我们的计划是在总统选举中再进行一次区块链投票。我们希望这能成为西弗吉尼亚州投票的一部分。”[2019/4/16]

=>?<aL-z*1n,(aR+z*1n)oyn+z2*2n>=z2*v+<z*1n,(-z*1n+1n)*yn>-<z*1n,?z2*2n>

=>?<aL-z*1n,(aR+z*1n)oyn+z2*2n>=z2*v+(z–z2)*<1n,yn>-z3*<1n,2n>???(9)

=>?令

L=?aL-z*1n

R=?(aR+z*1n)oyn+z2*2n

δ=?(z–z2)*<1n,yn>-z3*<1n,2n>

5.验证:

1.证明者把L/R/V发送给验证者;

2.验证者事先算好δ

3.验证者根据L算出来aL,根据<aL,2n>=v算出v

4.验证者根据L,R,v,δ验证等式<L,R>=z2*v+δ

因为y,z都是验证者提供,因此如果验证者如果能验证公式(9)成立,则相信等式(5)(6)(7)成立,则相信等式(2)(3)(4)成立,则相信v满足关系v?。

但是,可以看到上述过程,泄露了v的信息,因此需要一个零知识证明协议。

6.?一个零知识证明协议

由于L,R包含了v的相关信息,因此,我们需要添加两个盲因子s

L

、s

R来隐藏a

L,a

R。如公式(10)(11)所示:

l(X)=(aL-z*1n)+sL*X)??(10)

r(X)=(aR+z*1n+sR*X)oyn+z2*2n???(11)

此时,定义公式(12)

t(X)=<l(X),r(X)>=t0+t1*X+t2*X2???(12)

可以看出系数t

0是l(x)和r(x)常数项的乘积,即满足:

t0=<L,R>=z2*v+δ

因此,问题由证明:

<L,R>=z2*v+δ

转化成了,在任意一点x,验证者验证多项式值l(x),r(x),t(x)满足关系:

<l(x),r(x)>=t(x)

多项式值l(x),r(x),t(x)由证明者提供,为了保证l(x),r(x)well-formed,即:

l(x)=(aL-z*1n)+sL*x)

r(x)=(aR+z*1n+sR*x)oyn+z2*2n

需要校验:

P=A*Sx*g(-z)*(h`)z*yn+z^2*2^n

=hαgaLhaR*(hρgsLhsR)x*g(-z)*(h`)z*y^n+z^2*2^n

=hαgaLhaR*?hρxgsL*xhsR*x*g(-z)*(h`)z*y^n+z^2*2^n

=hα+ρx*gaL+sL*x–z*1^n*haR+sR*x*(h`)z*y^n+z^2*2^n

=hα+ρx*gaL+sL*x–z*1^n*(h`)y^no(aR+sR*x)*(h`)z*y^n+z^2*2^n

=hα+ρx*gaL+sL*x–z*1^n*(h`)y^no(aR+sR*x)+z*y^n+z^2*2^n

=hα+ρx*gaL+sL*x–z*1^n*(h`)y^no(aR+sR*x+z*1^n)+z^2*2^n

=?hμgl(h`)r

=>当且仅当l/rwell-formed,等式成立

为了保证t(x)well-fromed,即:

t=t0+t1x+t2x2

需要校验:

=>gthτx=?Vz^2*gδ*T1x*T2x^2

=>gthτx=?(hrgv)z^2*gδ*(gt1)x*(hτ1)x*(gt2)x^2*(hτ2)x^2

=>gthτx=?hz^2*r+τ1*x+τ2*x^2*gz^2*v+δ+t1*x+t2*x^2

=>gthτx=?hz^2*r+τ1*x+τ2*x^2*gt0+t1*x+t2*x^2

=>t=?t0+t1*x+t2*x2&&τx=?z2*r+τ1*x+τ2*x2

=>当且仅当t和τxwelle-formed,等式成立

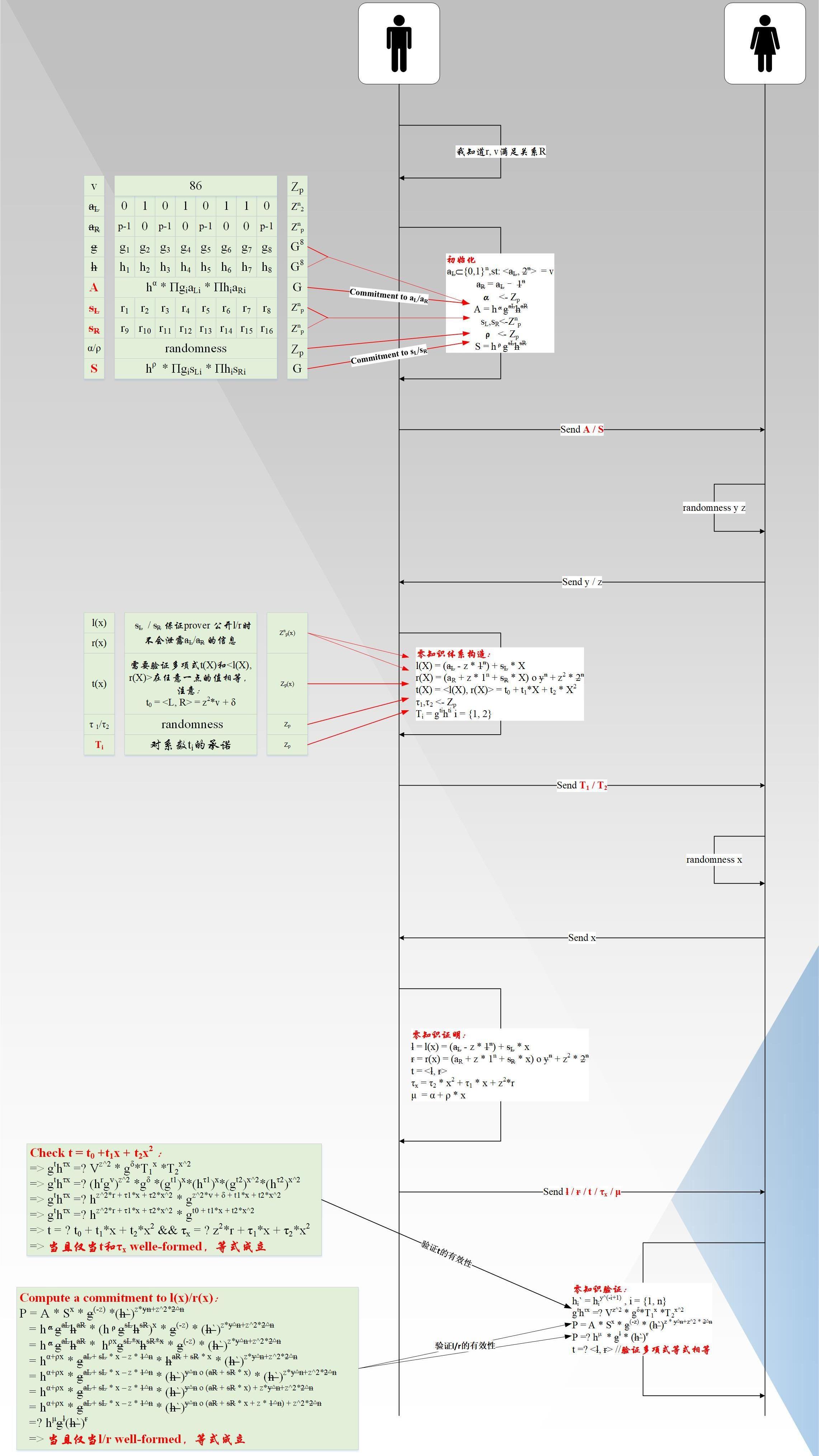

具体的协议流程图如下图所示:

总结

从上述流程可以看出,一次rangeproof,证明者需要发送总共{

l/r/t/

τ

x

/

μ

/T1/T2/A/S}个元素给验证者,总共2n+3个Z

p元素,4个G元素。下一篇文章将细讲,Bulletproofs如何将交互复杂度降低到对数级O(log(n))

附录

1.Bulletproofs论文:

chrome-extension://cdonnmffkdaoajfknoeeecmchibpmkmg/assets/pdf/web/viewer.html?file=https%3A%2F%2Feprint.iacr.org%2F2017%2F1066.pdf

标签:区块链PROROOProof区块链证据保全怎么操作BEPRO价格BistrooEvident Proof Transaction Token

作者:LucasNuzzi编译:比特币小白在过去的十年中,Bitcoin已经走了很长一段路。相对于其软件的第一次迭代,当前实现的质量和可靠性得到了显着提高.

1900/1/1 0:00:00文:Beno?tC?uré翻译:龙白滔点评:龙白滔点评欧洲央行执委Beno?tC?uré在本文中表达了欧洲金融精英群体对欧洲支付系统自主性的忧虑以及应对措施——欧元体系零售支付战略.

1900/1/1 0:00:00文|王也?出品?|?Odaily星球日报“这不是币圈的IEO吗?”美东时间11月26日,纽约证券交易所向美国证券交易委员会提交了一份申请文件,建议修改关于直接上市的相关规定.

1900/1/1 0:00:00证券日报记者马方业李冰来源:证券日报作为区块链技术的主要特征之一,“去中心化”被提及的最为频繁,也被认为最具颠覆性.

1900/1/1 0:00:00区块律动BlockBeats消息,去中心化是加密货币的一个非常重要的特征,很多时候我们都把节点数量和分布作为项目去中心化程度的一个重要指标.

1900/1/1 0:00:00据Ambcrypto12月15日报道,在最新一期TheScoop直播播客中,区块链新闻媒体TheBlock的FrankChaparro采访了富达数字资产公司总裁TomJessop.

1900/1/1 0:00:00