事件背景??

5 月 25 日,推特用户?/img/2022812221702/0.jpg" />

推特原文

慢雾安全团队收到相关情报并针对此次被盗事件进行朔源分析。

我们开始在 Twitter 上搜集并分析此钓鱼事件的相关信息时,发现?/img/2022812221702/1.jpg" />

在该推特评论下用户 /img/2022812221702/2.jpg" />

5 月 25 日晚,/img/2022812221702/3.jpg" />

下面是?/img/2022812221702/4.jpg" />

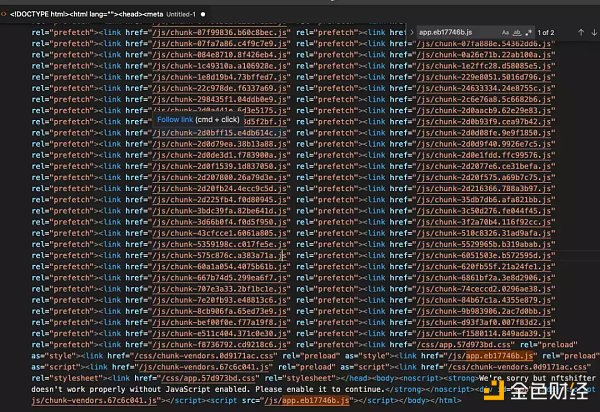

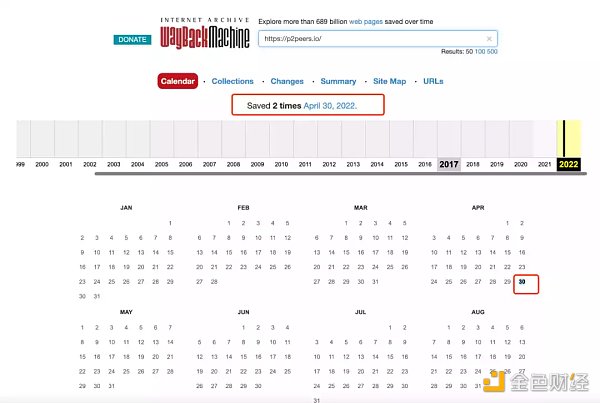

根据网页快照可以发现?https://p2peers.io/?的前端代码,其中主要的 JS 代码是「js/app.eb17746b.js」。

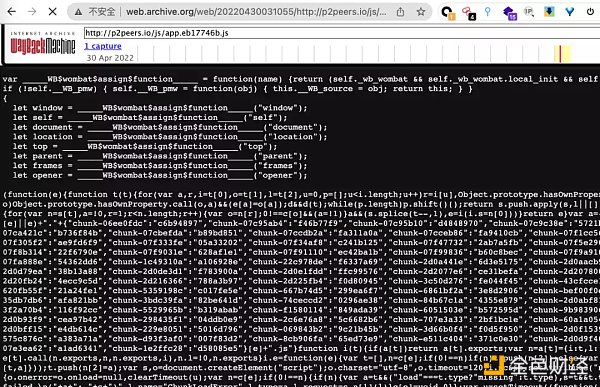

由于已经无法直接查看 JS 代码,利用?Cachedview?网站的快照历史记录查到在 2022 年 4 月 30 日主要的 JS 源代码。

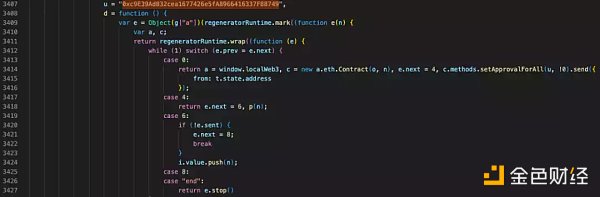

通过对 JS 的整理,我们查到了代码中涉及到的钓鱼网站信息和交易地址。

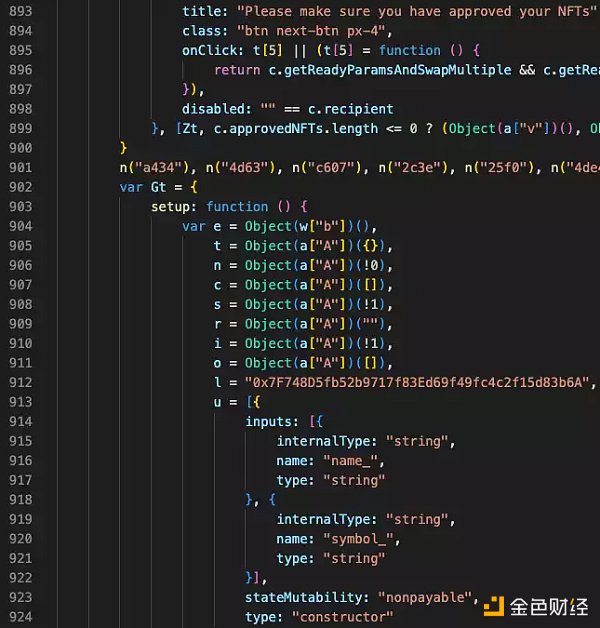

在代码 912 行发现 approve 地址:

0x7F748D5fb52b9717f83Ed69f49fc4c2f15d83b6A

慢雾:Polkatrain 薅羊毛事故简析:据慢雾区消息,波卡生态IDO平台Polkatrain于今早发生事故,慢雾安全团队第一时间介入分析,并定位到了具体问题。本次出现问题的合约为Polkatrain项目的POLT_LBP合约,该合约有一个swap函数,并存在一个返佣机制,当用户通过swap函数购买PLOT代币的时候获得一定量的返佣,该笔返佣会通过合约里的_update函数调用transferFrom的形式转发送给用户。由于_update函数没有设置一个池子的最多的返佣数量,也未在返佣的时候判断总返佣金是否用完了,导致恶意的套利者可通过不断调用swap函数进行代币兑换来薅取合约的返佣奖励。慢雾安全团队提醒DApp项目方在设计AMM兑换机制的时候需充分考虑项目的业务场景及其经济模型,防止意外情况发生。[2021/4/5 19:46:39]

在代码 3407 行同样发现关于 approve 相关操作的地址:

0xc9E39Ad832cea1677426e5fA8966416337F88749

我们开始分析这两个地址的交易记录:

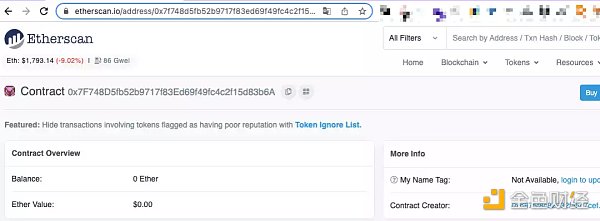

首先在 Etherscan 查询发现 0x7F7...b6A?是一个恶意合约地址:

而这个恶意合约的创建者(攻击者)是地址:

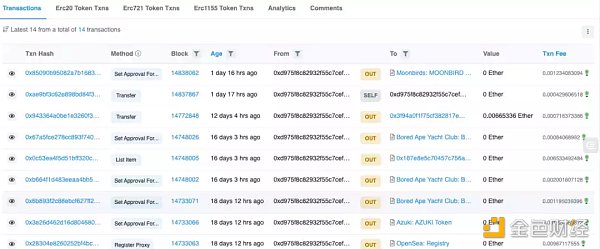

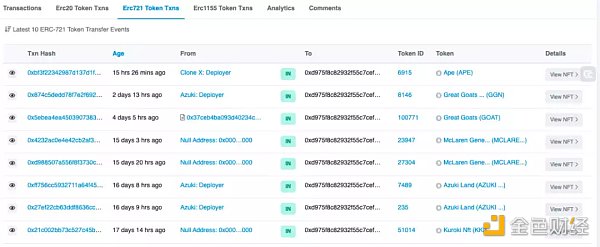

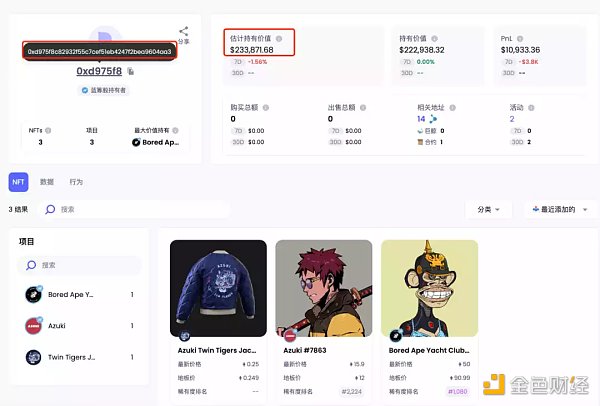

0xd975f8c82932f55c7cef51eb4247f2bea9604aa3,发现这个地址有多笔 NFT 交易记录:

我们在 NFTGO 网站进一步查看,根据该地址目前 NFT 持有情况,发现被盗 NFT 目前都停留在此地址上还没有售出,总价值约为 225,475 美元。??

慢雾:Let's Encrypt软件Bug导致3月4日吊销 300 万个证书:Let's Encrypt由于在后端代码中出现了一个错误,Let's Encrypt项目将在撤销超过300万个TLS证书。详情是该错误影响了Boulder,Let's Encrypt项目使用该服务器软件在发行TLS证书之前验证用户及其域。慢雾安全团队提醒:数字货币行业有不少站点或内部系统为安全目的而使用 Let's Encrypt 自签证书,请及时确认是否受到影响。如有影响请及时更新证书,以免造成不可预知的风险。用户可查看原文链接在线验证证书是否受到影响。[2020/3/4]

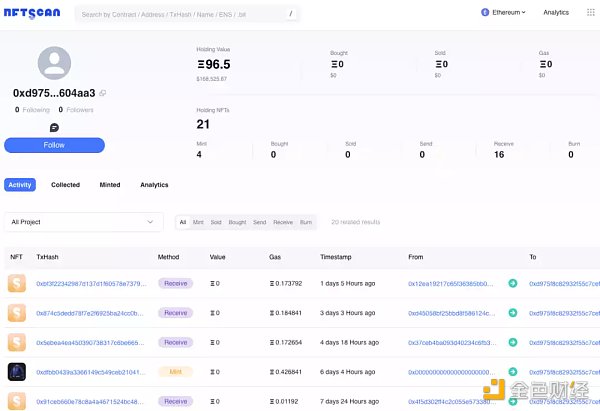

而使用 NFTSCAN 发现 NFT 数量一共是 21 个,价值 96.5 枚 ETH。??

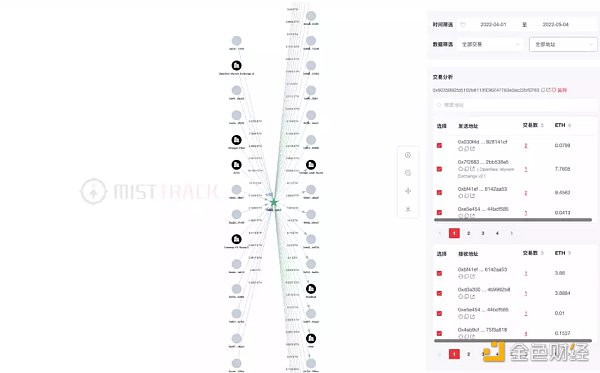

继续使用 MistTrack 分析攻击者地址交易历史:??

可以发现该地址的 ETH 交易次数并不多只有 12 次,余额只有 0.0615 枚 ETH。??

0xc9E39Ad832cea1677426e5fA8966416337F88749 也是合约地址,合约创建者是 0x6035B92fd5102b6113fE90247763e0ac22bfEF63,这个地址在 /img/2022812221702/17.jpg" />

使用?MistTrack 发现这个地址余额同样不多,入账有 21 笔而出账有?97 笔,其中已转出共?106.2 枚?ETH。??

动态 | 慢雾:9 月共发生 12 起较典型的安全事件,供应链攻击趋势愈发明显:过去的 9 月区块链生态共发生 12 起较典型的安全事件,包括:EOSPlay 遭受新型随机数攻击、资金盘项目 FairWin 智能合约权限管理缺陷、EOS 黑名单账号 craigspys211 利用新晋 BP 黑名单缺陷转移走 19.999 万枚 EOS 等典型安全事件。此外,慢雾区块链威胁情报(BTI)系统监测发现,针对区块链生态的供应链攻击越来越多,形如:去年 11 月慢雾披露的污染 NPM 模块 EventStream、今年 7 月披露的对数字货币钱包 Agama 构建链的攻击、今年 8 月披露的针对数字货币行情/导航站的 URL 劫持攻击,还有 9 月慢雾披露的针对交易所使用的第三方统计、客服 js 的恶意代码植入,进行实施盗币攻击。[2019/10/1]

查看入账和出账信息,可以发现多笔转到 Tornado.Cash,说明黑客已经通过各种手法将盗来的币进行来转移。

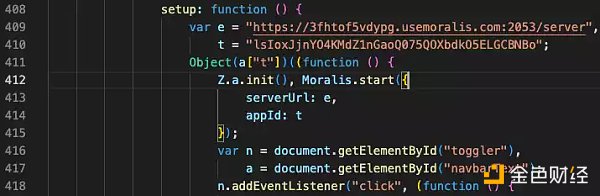

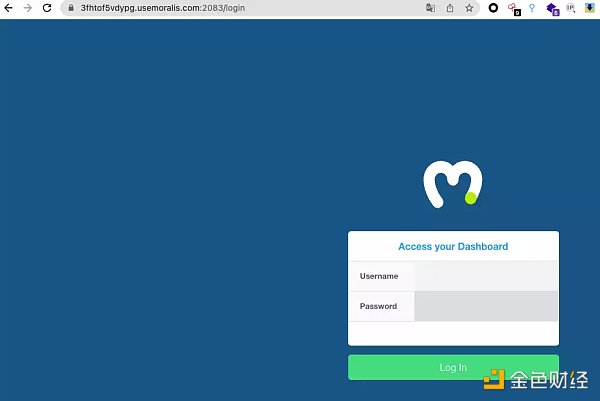

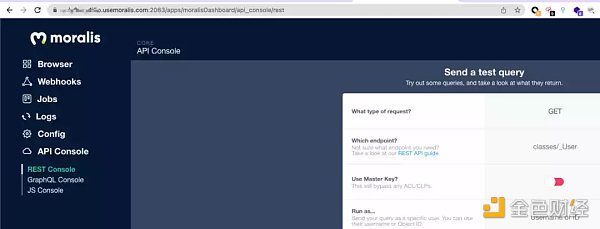

我们在 JS 代码 409 行发现使用到了域名为 usemoralis.com 的服务接口:

其中 2053 端口是 API 地址,而 2083 端口则是后台登录地址。??

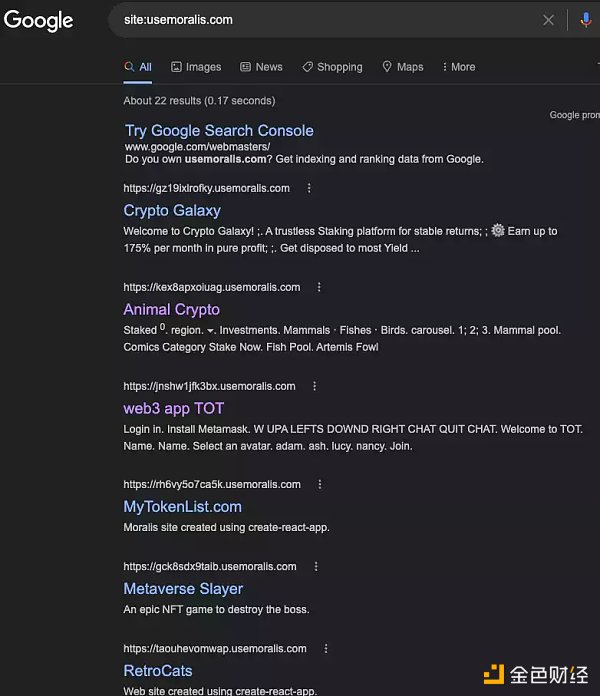

通过查询发现 usemoralis.com 这个域名上有大量 NFT 相关网站,其中不少是属于钓鱼网站。

通过谷歌搜索发现不少 NFT 的站点,并发现多个子域信息。

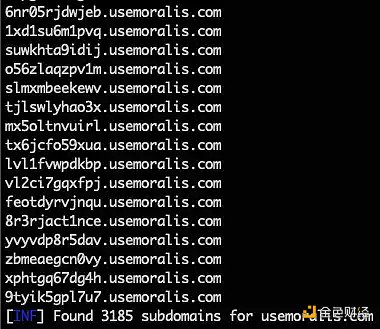

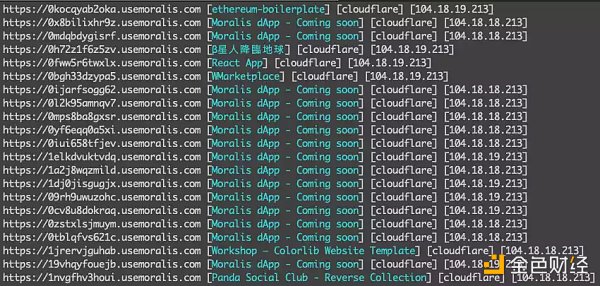

于是我们遍历和查询 usemoralis.com 的子域名,发现共存在 3 千多个相关子域站点部署在 cloudflare 上。??

声音 | 慢雾:采用链上随机数方案的 DApp 需紧急暂停:根据近期针对EOS DApp遭遇“交易排挤攻击”的持续性威胁情报监测:EOS.WIN、FarmEOS、影骰、LuckBet、GameBet、Fishing、EOSDice、STACK DICE、ggeos等知名DAPP陆续被攻破,该攻击团伙(floatingsnow等)的攻击行为还在持续。在EOS主网从根本上解决这类缺陷之前,慢雾建议所有采用链上随机数方案的DAPP紧急暂停并做好风控机制升级。为了安全起见,强烈建议所有竞技类DAPP采用EOS官方很早就推荐的链下随机种子的随机数生成方案[2019/1/16]

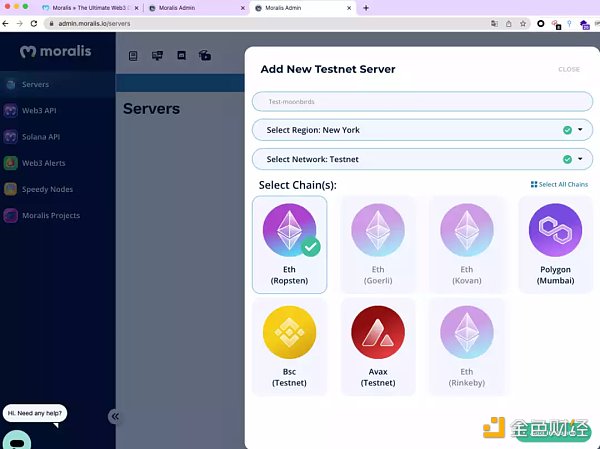

进一步了解我们发现这些站点都是来自 moralis 提供的服务:??

moralis 是一个专门提供针对 Web3 开发和构建 DApps 的服务。??

我们发现注册后就可以得到接口地址和一个管理后台,这使得制作钓鱼网站作恶成本变得非常低。

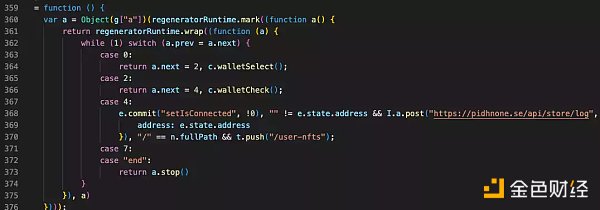

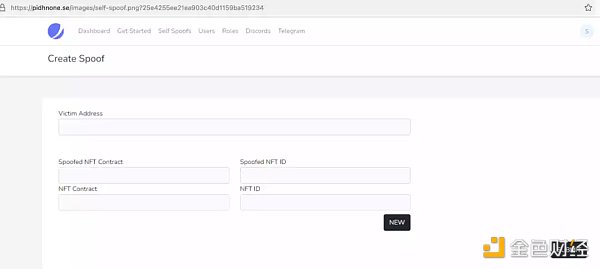

继续分析 JS 代码,在 368 行发现有将受害者地址提交到网站域名为 pidhnone.se 的接口。

经过统计,域名为 pidhnone.se 的接口有:

· https://pidhnone.se/api/store/log

· https://pidhnone.se/api/self-spoof/

· https://pidhnone.se/api/address/

· https://pidhnone.se/api/crypto/

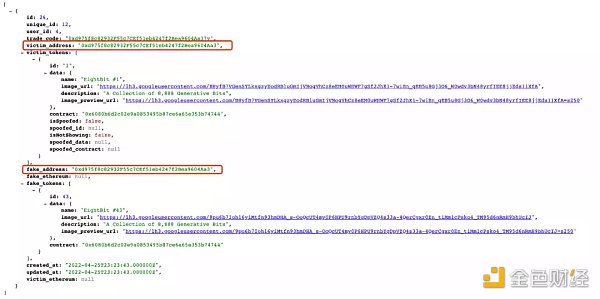

进一步分析发现 https://pidhnone.se/login 其实是黑客操作的控制后台,用来管理资产等信息。

根据后台地址的接口拼接上地址,可以看到攻击地址和受害者的地址。??

后台还存留关于图片信息和相关接口操作说明文字,可以看出来是非常明显的网站操作说明。??

我们分析后台里面涉及的信息,如图片:

https://pidhnone.se/images/recent.png?f53959585e0db1e6e1e3bc66798bf4f8

https://pidhnone.se/images/2.gif?427f1b04b02f4e7869b1f402fcee11f6

https://pidhnone.se/images/gif.gif?24229b243c99d37cf83c2b4cdb4f6042

https://pidhnone.se/images/landing.png?0732db576131facc35ac81fa15db7a30

https://pidhnone.se/images/ss-create.png?1ad1444586c2c3bb7d233fbe7fc81d7d

https://pidhnone.se/images/self-spoof.png?25e4255ee21ea903c40d1159ba519234

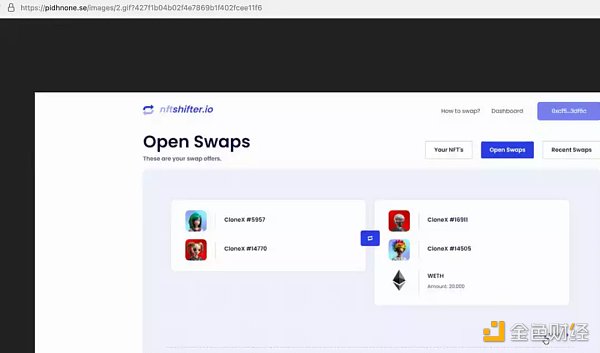

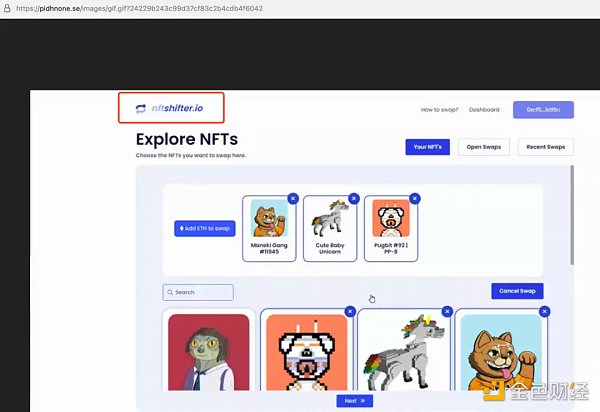

这里面涉及黑客历史使用过的的钓鱼网站信息,如 nftshifter.io:??

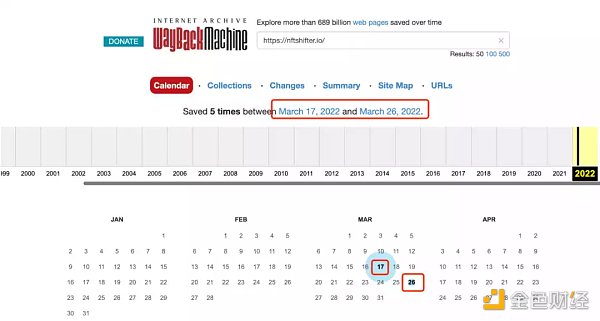

以 nftshifter.io 这个钓鱼网站为例:??

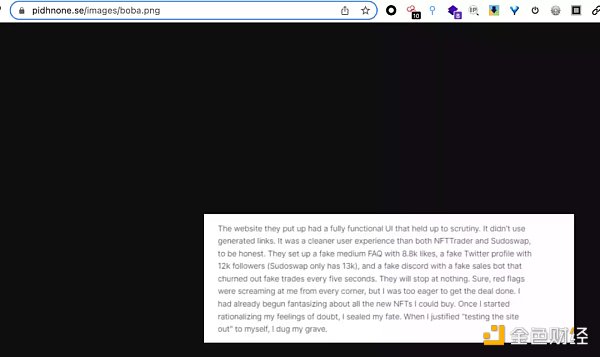

在 Twitter 上查找相关记录可以看到 2022 年 3 月 25 日有受害者访问过该钓鱼网站并公布出来。??

使用相同的方式分析? nftshifter.io:??

得到?JS?源代码并进行分析:??

可以发现同样也是采用 moralis 的服务和 https://pidhnone.se/ 这个后台进行控制。

其中相关的恶意地址:

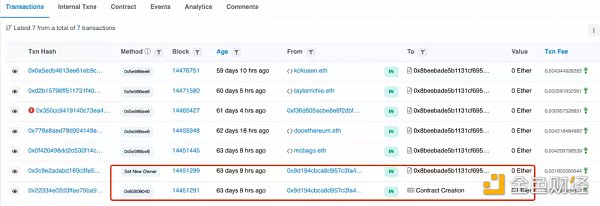

钓鱼者合约:

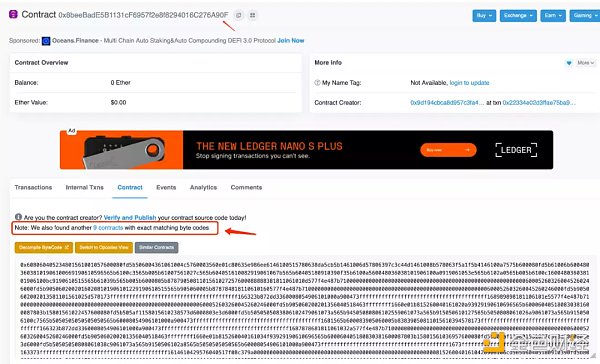

0x8beebade5b1131cf6957f2e8f8294016c276a90f

合约创建者:

0x9d194CBca8d957c3FA4C7bb2B12Ff83Fca6398ee

创建合约时间:

Mar-24-2022 09:05:33 PM +UTC?

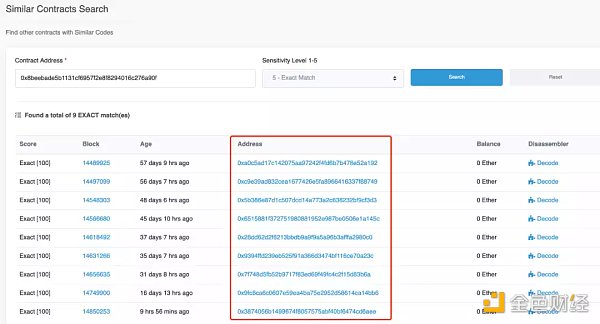

同时我们发现与这个攻击者相同的恶意合约代码有 9 个:??

随机看一个恶意合约 0xc9E...749,创建者地址为

0x6035B92fd5102b6113fE90247763e0ac22bfEF63:

相同的手法,都已经洗币。每个恶意合约上都已经有受害者的记录,此处不一一分析。

我们再来看下受害者时间:??

刚好是在攻击者创建恶意钓鱼之后,有用户上当受。

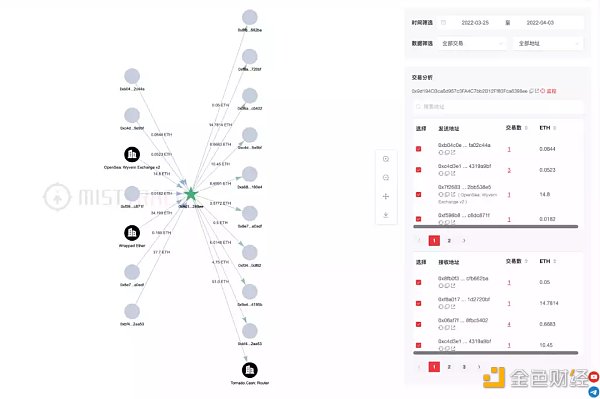

攻击者已将 NFT 售出,变卖为 ETH,我们使用 MistTrack 分析攻击者地址

0x9d194cbca8d957c3fa4c7bb2b12ff83fca6398ee:

可以看到 51 ETH 已经转入 Tornado.Cash 洗币。同时,目前?Twitter 上攻击者的账户?@nftshifter_io?已经被冻结无法查看。

可以确认的是,攻击一直在发生,而且有成熟的产业链。截止到发文前黑客地址仍有新的 NFT 入账和交易进行。黑客进行钓鱼攻击往往已成规模化批量化,制作一个钓鱼模版就可以批量复制出大量不同 NFT 项目的钓鱼网站。当作恶成本变得非常低的时候,更需要普通用户提高警惕,加强安全意识,时刻保持怀疑,避免成为下一个受害者。

来源:慢雾科技

作者:山哥&耀,慢雾安全团队

不幸的是,对于用户而言,Solana 再次面临严重的网络问题,因为自 5 月 17 日以来,Solana区块链已难以维持其正常状态.

1900/1/1 0:00:002022年5月16日,成都链安链必应-区块链安全态势感知平台舆情监测显示,Ethereum和BNB Chain上FEGtoken项目的FEGexPRO合约遭受黑客攻击.

1900/1/1 0:00:00约翰斯·霍普金斯大学应用经济学教授?Steve H. Hanke?今日在《华尔街日报》发文称,稳定币的波动引发了要求制定行业规则的呼声,但拟议中的立法不太可能结束这场动荡.

1900/1/1 0:00:00原文标题:《全面解析 Discord 安全问题》?最近看到 Discord 的安全问题频发,近期本人也从 Discord 的普通用户,转变到 Discord 社区的运营者.

1900/1/1 0:00:00最近的 LUNA 崩盘导致了数百亿美元的损失,由此引发了大众对“算法稳定币”这一类别的批评风暴,很多人认为它们是“存在根本缺陷的产品”.

1900/1/1 0:00:001.《最高人民法院关于加强区块链司法应用的意见》发布为进一步加强区块链在司法领域应用,充分发挥区块链在促进司法公信、服务社会治理、防范化解风险、推动高质量发展等方面的作用.

1900/1/1 0:00:00